В настоящее время потребность в получении качественной, объемной и своевременной информации, которой обмениваются потребители и производитель, является одним из важнейших конкурентных факторов предприятия. Поэтому создание интегрированной среды информационного взаимодействия (ИСИВ) поможет решить проблемы информационного характера, остро стоящие в высокотехнологических отраслях, например в космической. ИСИВ позволит наиболее эффективно контролировать текущее состояние проекта с помощью веб-портала, совершенствуя систему корпоративного управления [2]. Основная цель применения веб-портала – это обеспечение доступа к единой платформе для получения и обмена информации от различных источников, централизованное хранение данных, возможность поддержки использования архива проектов и накопления знаний независимо от географического положения и времени суток. Однако не следует забывать, что вопросы безопасности веб-приложений становятся все более актуальными и востребованными. Согласно статистике уязвимостей веб-приложений в 2015 году в 76 % рассмотренных систем была выявлена возможность получения злоумышленником полного контроля над отдельными критически важными ресурсами [7]. Чтобы СУ ИСИВ функционировала и была неуязвима перед информационными атаками, необходимо описать СУ ИСИВ и взаимосвязь множеств незащищенности системы, множеств атак и их последствия, множеств прав пользователей веб-портала и т.д.

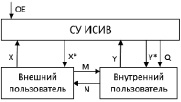

Для управления и контроля веб-порталом опишем с помощью математических методов систему управления ИСИВ (СУ ИСИВ) [5]. На рис. 1 представлена обобщенная модель СУ ИСИВ между внутренними и внешними пользователями, где:

– OE (outside environment) – вектор значений воздействия внешнего окружения;

– Х – вектор значений связи от внешнего пользователя к СУ ИСИВ;

– Х* – вектор значений связи от СУ ИСИВ к внешнему пользователю;

– Y – вектор значений связи от внутреннего пользователя к СУ ИСИВ;

– Y* – вектор значений связи от СУ ИСИВ к внутреннему пользователю;

– Q – вектор значений факторов, влияющих на функционирование СУ ИСИВ (например, атаки злоумышленников, сбои в канале связи и т.д.);

– M и N – векторы значений прямого взаимодействия между внешними и внутренними пользователями.

Рис. 1. Обобщенная модель СУ ИСИВ

Внешний пользователь – это субъект, заказывающий или использующий товары или услуги предприятия и имеющий возможность обмениваться информацией через веб-портал или напрямую с предприятием [1].

Внутренний пользователь – это субъект, выполняющий работы или оказывающий услуги, необходимые внешнему субъекту, при помощи находящейся в его распоряжении производственной системы. Также задает параметры функционирования СУ ИСИВ и обменивается информацией с клиентами, в том числе потенциальными [1].

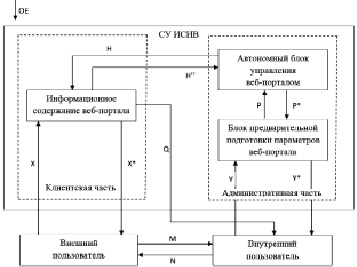

СУ ИСИВ состоит из клиентской и административной части. Клиентская часть – это собственно веб-портал, который видит посетитель или зарегистрированный пользователь. Отображение информации, доступ к персональным данным в клиентской части происходит за счет шаблона и модулей, которые выводятся в специально заранее отведенных позициях шаблона.

Административная часть – это панель управления веб-порталом, которая выполняет следующие действия: добавление, редактирование и удаление контента, анализ действий посетителей, модерация сообщений, обеспечение безопасности веб-портала и т.д. В административную панель входят автономный блок управления (АБУ) и блок предварительной подготовки параметров (БППП) веб-портала [1].

БППП отвечает за функционирование веб-портала и состоит из различных расширений для формирования автономного блока управления веб-порталом.

В свою очередь, АБУ веб-порталом предназначен для поиска информации, регистрации, авторизации, экспорта и импорта информации с учетом прав доступа пользователей без участия БППП веб-портала.

Более детально структура СУ ИСИВ представлена на рис. 2, где:

– Н – вектор значений связи от АБУ к веб-порталому;

– H″ – вектор обратной связи от веб-портала к АБУ;

– Р – вектор связи от БППП к АБУ;

– Р* – вектор обратной связи от АБУ к БППП.

Пусть множество {X, X*, Q, Y} описывает взаимодействие клиента с предприятием через СУ ИСИВ, а множество {M, N} описывает взаимодействие клиента с предприятием прямой связью. Следовательно, множество {X, X*, Q, Y} заменяет или дополняет {M, N}.

Сотрудник компании с помощью вектора Y задает параметры функционирования веб-портала, которые проходят проверку на наличие ошибок в структуре документа (проверка синтаксических ошибок, вложенности тэгов и др. критерии) в БППП и преобразуются в вектор Р для передачи полученных данных АБУ. Далее АБУ формирует вектор Н для управления и контроля за веб-порталом. В случае обратной связи вектор Y* используется для проверки входных данных от БППП, которые вызваны вектором Р* (обнаружение уязвимостей и сбоев системы, веб-атаки и т.п.). Вектор Q обуславливает такие параметры, как количество посещаемости веб-портала, определение наиболее востребованных продукций/услуг, анализ сетевого трафика и поисковой оптимизации.

Рис. 2. Детальная структура СУ ИСИВ

Также следует отметить, что с помощью вектора Q внутренние пользователи обмениваются информацией через веб-портал с внешними пользователями. В данном случае, после того как компания получила информацию с помощью вектора Q (то есть X > Q) от внешнего пользователя, сотрудник компании передает ответ напрямую через вектор М или через веб-портал (Y > P > H > X*).

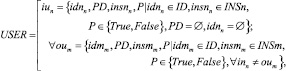

Используя теоретико-множественный подход, можно описать модель пользователя СУ ИСИВ [4, 5].

Пусть IU = {iu1, iu2, iu3, …, iun} – множество внутренних пользователей (internal users) административной панели ИСИВ; OU = {ou1, ou2, ou3, …, oum} – множество внешних пользователей (outside users) клиентской части ИСИВ.

Также необходимо отметить, что пользователь не прошедший аутентификацию также может просматривать информационный материал и обращаться через обратную связь к сотрудникам систему ИСИВ. Тогда множество пользователей ИСИВ будут описаны следующей системой:

(*)

(*)

где

– ID = {IDn, IDm} – множество идентификаторов доступа в систему, где IDn = {idn1, idn2,…, idnn} – множество идентификаторов доступа в административную панель ИСИВ, IDm = {idm1, idm2,…, idmm} – множество идентификаторов доступа в клиентскую часть ИСИВ;

– PD – персональные данные пользователей;

– INS = {INSn, INSm} – множество инструкций, определяющих ограничение доступа и роль пользователя ИСИВ, где INSn = {insn1, insn2, …, insnn} описывает инструкции для административной части СУ ИСИВ, INSm = {insm1, insm2, …, insmm} описывает инструкции для клиентской части ИСИВ;

– P – параметр, определяющий текущее состояние пользователя (например, блокирован пользователь или нет).

Система (*) показывает, что внутренние пользователи должны иметь уникальные персональные данные и идентификатор доступа в СУ ИСИВ. В целях безопасности системы у каждого пользователя будет свой уровень доступа и полномочия в СУ ИСИВ, которые описываются правилами INS. Внешний пользователь делится на зарегистрированного пользователя и посетителя клиентской части СУ ИСИВ. Поэтому для внешнего пользователя не обязательно иметь уникальные персональные данные и идентификатор доступа в СУ ИСИВ.

Согласно рис. 2, в целях безопасности и удобства работы СУ ИСИВ разделена на клиентскую и административную части. Управление клиентской частью происходит через административную панель, что обеспечивает дополнительную защиту для атаки извне. Тем не менее для проведения атаки внешним злоумышленником на веб-портал, достаточно определить уязвимость системы. Поэтому для защиты информационного ресурса ИСИВ опишем модель информационной атаки на систему из трех основных множеств: K = {k1, k2, k3, …, kn| n ∈ N} – множество незащищенностей системы, А = {a1, a2, a3, …, an| n ∈ N} – множество способов атак на систему, Z = {z1, z2, z3, …, zn| n ∈ N} – множество отрицательных воздействий на ИСИВ после совершения атак. Тогда взаимное отношение трех множеств можно описать с помощью тернарного отношения M = K×A×Z, которое интерпретируется следующим образом: атака, реализуемая множеством способов А, направленная на веб-портал злоумышленником, использующим множество незащищенностей K, приводит к множеству отрицательных воздействий на систему из множества Z.

Для бесперебойного функционирования веб-портала опишем множество средств защиты F = {f1, f2, f3, …, fn| n ∈ N} для системы ИСИВ в виде обобщенного графа G = {L; E}, где L = {l1, l2, l3, l4, l5} – множество вершин графа, Е = {e1, e2, e3, e4}, E ⊆ L – множество дуг графа. Каждой дуге графа ставится в соответствие тернарное отношение M = K×A×Z. В каждую вершину графа G могут входить одновременно несколько дуг, которые приводят к одинаковым последствиям [3].

Введем следующие обозначения для описания графа G. К множеству F относятся организационные и технические средства защиты системы ИСИВ. Множество информационных ресурсов клиентской и административной частей веб-портала обозначим как множество D = {d1, d2, d3, …, dn| n ∈ N}, множество аппаратного обеспечения – как множество Н = {h1, h2, h3, …, hn| n ∈ N}, множество программного обеспечения как S = {s1, s2, s3, …, sn| n ∈ N}, множество пользователей ИСИВ как U, множество инструкций, определяющих ограничение доступа и роль пользователя ИСИВ, как множество INS.

Рис. 3. Обобщенный граф G = {L; E}

Обобщенный граф G, изображенный на рис. 3, представляет собой модель взаимоотношений множеств F, D, S, H, M, USER, INS друг с другом. Первым делом формируется множество Н в вершине l1 для хранения и передачи информации множества D, к нему относятся веб-серверы, сетевое оборудование и т.д. Далее в вершине l2 формируется множество S – множество прикладных программных приложений, предназначенных для выполнения определенных задач и рассчитанных на взаимодействие с пользователями системы ИСИВ. Дуга e1 = sn×hn задает взаимосвязь между множествами S и H (где sn ∈ S, hn ∈ H), как прикладное программное приложение sn, установленное на аппаратном обеспечении hn. В вершине l3 расположено множество D, куда входят служебные данные, файловые ресурсы, документы пользователей ИСИВ. Дуга е2 с помощью тернарного отношения dn×sn×hn описывает взаимоотношения информационных ресурсов dn, которые обрабатываются элементами sn, установленных на hn. Вершина l4 определяет множество категорий пользователей веб-портала USER, а также множество INS, описывающее права доступа для категорий пользователей в клиентскую и административную части СУ ИСИВ. Дуга е3 формирует взаимосвязь трех множеств USER, D, INS, как USER×D×INS и интерпретируется следующим образом: множество пользователей СУ ИСИВ USER имеют доступ к множеству ресурсов веб-портала D, регламентирующие множеством правил INS, ограничивающие права доступа пользователей в целях безопасности. Вершина графа l5 – множество методов защиты F обеспечивает защиту ресурсов D с учетом взаимодействия множеств K, A, Z. Тернарное отношение М определяет оценку ущерба, который может быть нанесен в случае успешной атаки на информационные ресурсы веб-портала. Дуга е4 описывает множество методов защиты F информационного ресурса D с учетом множества М (e4 = fn×dn×M, fn ∈ F|  ).

).

С помощью графовой модели G = {L; E} можно оценить значения риска с учетом определения уровня ущерба в случае успешной атаки на систему ИСИВ посредством описания множеств незащищенностей системы, способов атак на систему и множеств отрицательных воздействий на систему [5].

Заключение

Показана модель СУ ИСИВ, которая имеет большое значение, заключающаяся в разработке приложений для структурирования контента и представления информации из различных источников в одном месте. С помощью данной модели будет реализован веб-портал для проектных организаций в сфере космической деятельности. Для эффективной защиты СУ ИСИВ описана с помощью теории графов логическая взаимосвязь между множествами уязвимостей, информационной атаки извне и их последствия на систему ИСИВ. Уравнение (*) и граф G помогут описать права доступа к ресурсам веб-портала для разных категорий пользователей, также позволить учесть взаимосвязь уязвимостей системы при нарушении функционирования СУ ИСИВ или атаки и их возможные последствия. В дальнейшем обобщенный граф G = {L; E} позволит разработать рекомендации по повышению уровня безопасного функционирования для клиентской и административной частей системы веб-портала.

Библиографическая ссылка

Петров М.Н., Абенова Ж.С., Набиев Н.К. МОДЕЛЬ ИНТЕГРИРОВАННОЙ СРЕДЫ ИНФОРМАЦИОННОГО ВЗАИМОДЕЙСТВИЯ // Фундаментальные исследования. – 2016. – № 10-2. – С. 322-326;URL: https://fundamental-research.ru/ru/article/view?id=40853 (дата обращения: 20.04.2024).